Panel de Expertos VIU | Ciberseguridad: ¿Somos realmente conscientes de su importancia?

Un día como hoy, hace 34 años, la Association for Computing Machinery (ACM), estableció la celebración del primer Computer Security Day. Se trataba de una efeméride creada para concienciar sobre los peligros del cibercrimen y los virus informáticos, que por aquel entonces ya comenzaban a ser un problema incluso a nivel doméstico, con el lanzamiento ese mismo año de The Morris Worm, uno de los primeros gusanos de internet.

Actualmente se calcula que el número de usuarios de internet a nivel global alcanza la cifra de 4,950 millones de personas, lo que representa al 62,5% de la población mundial. Y el uso que hacemos de las tecnologías en línea es cada vez más intenso y vital para todos los aspectos de nuestra vida: trabajo, finanzas, ocio, información personal, vida amorosa y social, todo está en la red. Por eso es fundamental conocer bien las amenazas a los que nos vemos expuestos y qué podemos hacer para protegernos frente a ellas.

Con este fin, y para entender de forma más profunda la importancia de la ciberseguridad para nuestras sociedades y forma de vida, hemos pedido a dos de nuestros expertos de la Maestría Oficial en Derecho Digital y de la Ciberseguridad* que nos respondan la siguiente entrevista. Alejandro Aracil es presidente de ISACA Valencia y desarrolla su actividad profesional en el Hybrid Cloud Computing Team en UNICTF (United Nations Information and Communications Technology Facility de Valencia), proveedor de servicios TIC para las distintas misiones y agencias de UN en todo el mundo, así como al propio Secretariado. Javier Arnaiz es Manager en el Área de Ciberseguridad y Protección de datos en ECIJA, donde participa en proyecto nacionales e internacionales de elevado componente tecnológico, asesorando con el cumplimiento de normativas y estándares de protección de datos, privacidad, ciberseguridad y regulación de las nuevas tecnologías.

Phishing, smishing, email spoofing, vishing, pharming o sim swapping. Términos que a muchos sonarán extraños, pero a los que prácticamente todos estamos expuestos ¿Nos puedes explicar en qué consisten estas ciberestafas y cuales son las más frecuentes? (estén o no nombradas ahí) ¿Cómo nos podemos proteger frente a estas amenazas?

Alejandro Aracil: Las primeras son técnicas utilizadas para engañar a una víctima haciéndose pasar por una persona o empresa de confianza con el objetivo de recabar información o inducir a la víctima a instalar malware que permita realizar acciones posteriores. Se suele hacer uso de la ingeniería social y dependiendo de la forma o vector de entrada puede recibir nombres distintos. Phishing es el más genérico, se suele realizar a través de envíos masivos de correos electrónicos. En este sentido está muy relacionado con el spam y con el email spoofing, que se refiere a la técnica de suplantación de identidad a través del email, falsificando los encabezados y copiando el formato de los correos enviados por la entidad a la que se pretende suplantar. Smishing es una variante en la que el engaño se realiza a través de mensajes SMS o de mensajería instantánea (WhatsApp, Telegram, etc.). El vishing es a través de llamadas telefónicas (voice phishing) y suelen ser más elaborados consistiendo en algunos casos en un par de llamadas. El pharming es también más complejo y utiliza diversas técnicas para redirigir el tráfico de internet a webs falsas y perniciosas. Pero existen otras variantes, comentábamos que el phishing suele hacer uso de envíos masivos, pero existe también el spear phishing (pesca con arpón), en la que existe un objetivo específico en una empresa determinada. En este tipo de ataques se suele utilizar información del objetivo obtenida previamente mediante ingeniera social para personalizar el mensaje y hacerlo aún más creíble. Cuando el objetivo es un alto cargo hablamos de whaling (pesca de ballena) también llamado fraude del CEO. El SIM swapping es otro tipo de fraude cuyo objetivo es obtener un duplicado de la tarjeta SIM del móvil de la víctima lo que le permitiría al atacante utilizar por ejemplo sus aplicaciones de banca electrónica. El atacante utiliza ingeniería social o algún otro tipo de phishing para recabar información que le permite suplantar la identidad de la victima a la hora de solicitar el duplicado de la SIM al operador y para conseguir otros datos, como las credenciales para entrar y operar en dichas aplicaciones.

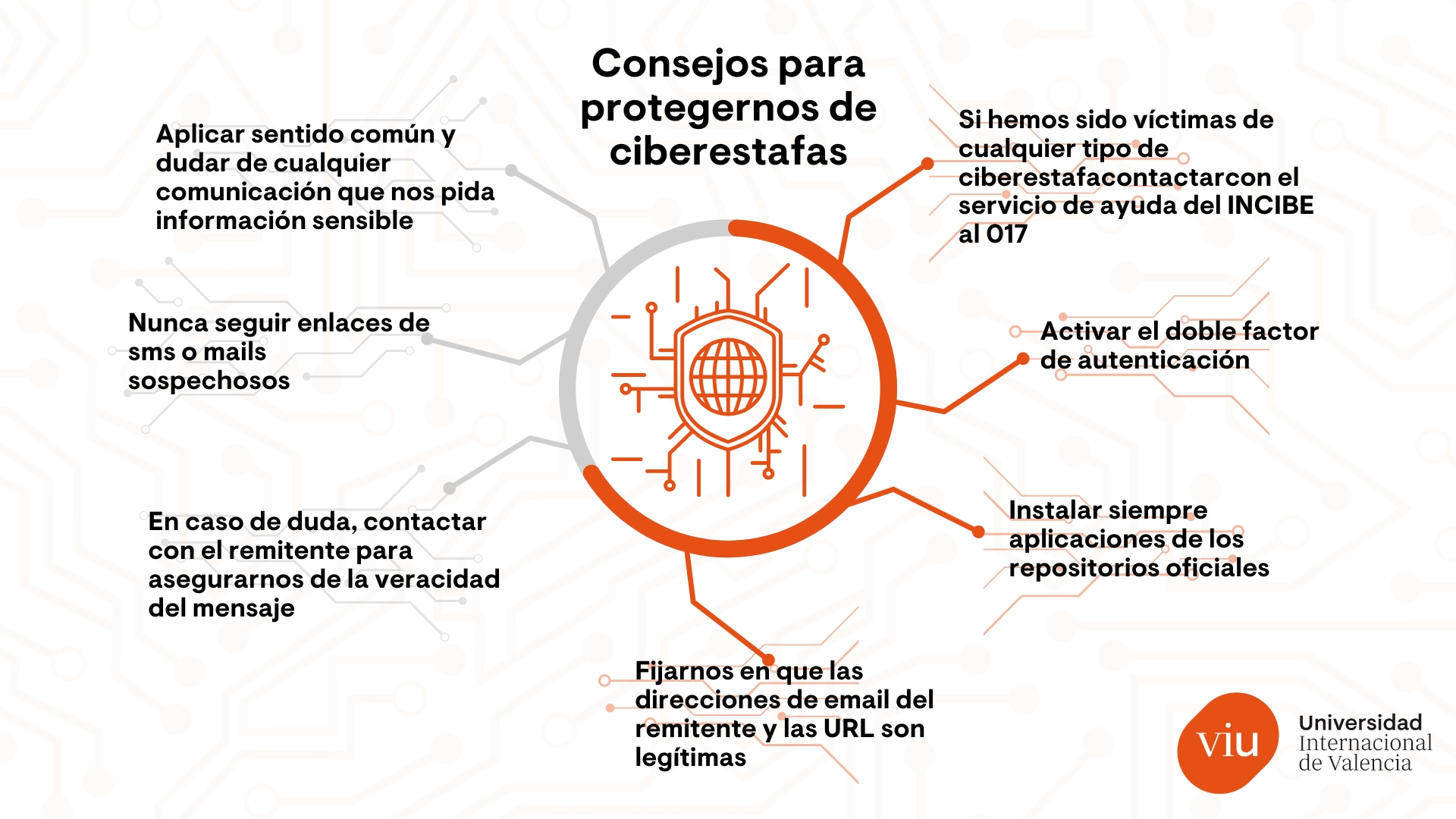

Para protegernos contra estos fraudes, hemos de ser cuidadosos y desconfiar de cualquier email o mensaje que nos pida información sensible. Sospechar especialmente de mensajes no esperados, por ejemplo, notificaciones de envíos de Correos o empresas de mensajería, y de mensajes de remitentes desconocidos o poco habituales. Siempre asegurarnos de que tanto las direcciones de email del remitente como las URL o direcciones de internet que aparecen en los enlaces son legítimas. Las direcciones falsas suelen ser ligeramente distintas, por ejemplo, algunos caracteres cambiados. En muchas ocasiones la redacción del mensaje incluye un elevado número de errores ortográficos o gramaticales. Hemos de ser muy cautelosos a la hora de abrir archivos adjuntos y por supuesto tener algún software antivirus instalado y actualizado. Existen también herramientas software anti-phishing que nos pueden ayudar a detectar este tipo de mensajes, pero teniendo precaución deberíamos ser capaces de reconocerlos. Esto es más difícil, evidentemente, en casos de spear phishing. Si tenemos dudas podemos ponernos en contacto con el remitente para verificar la autenticidad del mensaje o consultar fuentes como la web de la Oficina de Seguridad del Internauta, donde se publican las campañas de phishing y otros posibles ataques que se estén llevando a cabo actualmente.

En los dispositivos móviles debemos instalar siempre aplicaciones de los repositorios oficiales, configurar adecuadamente los ajustes de privacidad y seguridad, y nunca seguir enlaces enviados por mensajes SMS. Si sufrimos un ataque de SIM swapping, el primer síntoma es que perderá la conexión de internet por datos (no wifi) y tampoco se podrán hacer ni recibir llamadas, ya que nuestra SIM habrá sido desactivada. En este caso deberemos contactar con la compañía operadora para verificarlo cuanto antes y tomar las medidas necesarias. En cuanto seamos conscientes de que hemos sido víctimas de cualquier tipo de ciberestafa debemos ponernos en contacto con el servicio de ayuda del INCIBE, llamado al 017 o a través de su número de WhatsApp o canal de Telegram. Este servicio es gratuito, confidencial y está disponible todos los días del año.

Javier Arnaiz: Estos términos se refieren a prácticas muy similares entre ellas:

- Phising: Esta práctica tiene como objetivo obtener a través de internet datos privados de los usuarios, se suele simular una web conocida para obtener datos bancarios, usuarios y contraseñas…

- Smishing: El smishing es una forma de phishing mediante la cual el ciberdelincuente intenta obtener información privada a través de un mensaje de texto o SMS. Es habitual que se envíen SMS simulando campañas del IRPF, supuestas operaciones bancarias como transferencias de entidades bancarias o entregas de falsos premios

- Email spoofing: Esta práctica en los ataques de spam y de phishing se realiza para hacerle pensar a un usuario que un mensaje proviene de una persona o entidad confiable o conocida.

- Vishing: Esta práctica es un tipo de estafa de ingeniería social por teléfono en la que, a través de una llamada, se suplanta la identidad de una empresa, organización o persona de confianza, con el fin de obtener información personal y sensible de la víctima

- Pharming: Mediante esta práctica el ciberdelincuente intenta recabar los datos de los usuarios a través de webs fraudulentas que imitan páginas auténticas

- SIM Swapping: El 'SIM swapping' es una estafa que consiste en duplicar de forma fraudulenta la tarjeta SIM del teléfono móvil de una persona.

La mejor manera de prevenir estas prácticas es el sentido común y el análisis de las comunicaciones que nos realizan.

Existen innumerables situaciones en las que con una mera observación y análisis de la comunicación se puede identificar una estafa. Por ejemplo, directamente nuestro sistema operativo suele marcar aquellos correos electrónicos o SMS que sean fraudulentos.

No obstante, hay que tener en cuenta que es muy raro que bancos, aplicaciones, o sistemas nos soliciten a través de un correo electrónico que volvamos a introducir nuestros datos o usuario y contraseña si no ha mediado una acción por nuestra parte.

Si un mensaje nos dirige a una web que nos pide usuario y contraseña, siempre es recomendable mirar la URL a ver si coincide con la usada por el proveedor. En este sentido, hay que saber que los ciberdelincuentes suelen usar letras como la “l” o la “i”, el “0” o la letra “o” que son similares para registrar dominios que pudieran simular uno legítimo.

Igualmente, es muy recomendable, que, si las aplicaciones o webs nos lo permiten, que activemos el doble factor de autenticación. Esto nos permitirá que, aunque accedan o les facilitemos las claves, no puedan acceder al segundo factor y estemos más seguros.

¿En qué se diferencian un ciberataque de una ciberestafa?

Javier Arnaiz: Son términos que pueden confundirse, pero normalmente un ciberataque se refiere a la actuación de un ciberdelincuente (o grupo) que intentan dañar a una organización. La ciberestafa normalmente va dirigida a un usuario para recoger sus datos o hacerle creer que es otra entidad para realizar una operación no deseable.

Alejandro Aracil: Existen diferentes términos que en ocasiones utilizamos de forma indistinta, aunque suelen tener ciertos matices, por ejemplo: ciberataque, ciberestafa, ciberfraude, ciberdelito, etc. Ciberataque es un término muy genérico, se trataría de cualquier acción ofensiva contra un sistema informático con el fin de tomar el control o dañar la infraestructura o la información contenida en el mismo. Las motivaciones pueden ser muy distintas, políticas, terroristas, militares o criminales, por ejemplo. Y los objetivos finales también, podrían ser obtener un beneficio económico, destruir infraestructuras críticas o desestabilizar un gobierno.

Cuando hablamos de ciberestafa nos referimos a un tipo específico de ciberdelito en la que la motivación es siempre económica. Normalmente está basado en técnicas de suplantación de identidad, robo de credenciales o datos bancarios y, evidentemente, se realiza en el ámbito digital, es decir, a través de internet. Normalmente el objetivo no es dañar los sistemas informáticos, sino obtener acceso a la identidad digital de la víctima. Todos los términos que hemos comentado anteriormente serían tipos de ciberestafas, phishing, vishing, smishing, farming, aunque existen algunos más que usan técnicas distintas, por ejemplo, tiendas online fraudulentas, perfiles ficticios en redes sociales, ofertas de empleo falsas, las clásicas cartas nigerianas y algunas más recientes como las relacionadas con el coronavirus.

¿Qué tipo de ciberataques son los más frecuentes/peligrosos actualmente?

Alejandro Aracil: El ransomware sigue siendo todavía uno de los ciberataques más comunes. Últimamente se ha “profesionalizado” y ha experimentado un crecimiento en forma de “ransomware-as-a-service”, o ransomware-como-servicio, de forma que cibercriminales con conocimientos técnicos limitados tienen acceso en la Dark Web a herramientas muy potentes que pueden adquirir a precios asequibles. Son muchas las empresas que siguen cayendo y además acceden a pagar el rescate para recuperar sus datos, lo cual es totalmente desaconsejable.

Las ciberestafas como phishing o spear phishing siguen siendo también muy comunes y lucrativas, ya sea para la obtención de credenciales o para la introducción de malware. Tenemos que entender también que a veces estas técnicas actúan de forma combinada y el ransomware puede ser introducido en el sistema por medio de un fichero adjunto en un email enviado en una campaña de phishing.

Otros ataque que está en auge es el malware encriptado, esta técnica permite que el código malicioso pase desapercibido para los sistemas anti-malware menos sofisticados que no tienen la capacidad de inspeccionar el tráfico de red cifrado. De la misma forma los ataques fileless o “malware sin fichero” han crecido en los últimos años. Este tipo de malware no entra en el ordenador a través la descarga de un documento o programa específico, sino que se instala directamente en la memoria RAM sin dejar rastro, por ese motivo es más difícil de detectar incluso en el análisis forense posterior al ataque.

Javier Arnaiz: Todas las prácticas que se indicaban en el primer apartado son siempre las más frecuentes. La simulación de entidades bancarias o administraciones públicas a través de SMS parece que están teniendo más impacto últimamente.

Estas prácticas se hacen a veces más indetectables, hace algún tiempo nos llegó información sobre una práctica en la que el ciberdelincuente obtenía algunos datos básicos del usuario, para luego, simulando el número de teléfono de la entidad bancaria, llamar a un usuario para usar esos datos básicos (como nombre, DNI, domicilio) y recabar datos más sensibles como números de cuenta o de tarjeta.

Este año hemos visto como un grupo de cibercriminales obligó al gobierno de Costa Rica a declarar el estado de emergencia nacional por un ataque de ransomware, y otro realizó ataques al Ministerio de Salud de Brasil o al Parlamento de Portugal, entre otras instituciones ¿Van los ciberdelincuentes un paso por delante de las instituciones? ¿Qué pueden hacer empresas e instituciones para mejorar su seguridad frente a estas amenazas?

Alejandro Aracil: En algunos casos es así, podemos ser victimas de grupos de cibercriminales muy bien preparados o de las denominadas Amenazas Persistentes Avanzadas. En algunos casos se hacen uso de vulnerabilidades día cero (zero-day) que son aquellas vulnerabilidades descubiertas por el ciberatacante antes que el fabricante y para las que todavía no hay un parche que las elimine. En estos casos es muy difícil implementar controles técnicos. Sin embargo, la concienciación y la formación de todo el personal de estas instituciones en unas nociones básicas de ciberseguridad es crucial, esa es nuestra mejor arma. Y aquí es donde organizaciones como ISACA tiene mucho que decir y donde puede aportar su ayuda.

Por otra parte, el 75 % de los ataques en 2021 utilizaron vulnerabilidades que tenían al menos dos años de antigüedad. Esto quiere decir que los sistemas no estaban adecuadamente parcheados. Simplemente llevando una de gestión adecuada del parcheado de los sistemas informáticos se podrían haber evitado las tres cuartas partes de los ataques. Este dato es a nivel global, y seguramente el porcentaje no será tan alto si nos centramos en las instituciones públicas, pero me parece muy significativo.

Javier Arnaiz: Por desgracia, en muchos países las instituciones no tienen marcos de seguridad que vayan acordes al desarrollo tecnológico y a los riesgos existentes.

En Europa, tenemos la suerte de que con normativas como el Reglamento General de Protección de Datos o el Reglamento NIS existe un marco con requisitos de ciberseguridad definidos. En España, nos encontramos en una situación más favorable ya que normativas como el Esquema Nacional de Seguridad o la ley de Protección de Infraestructuras Críticas nos pone en una situación de ventaja.

No obstante, la realidad es que más allá de esas infraestructuras críticas, nos podemos encontrar con numerosas Administraciones Públicas que no cumplen con estos requisitos. No más lejos, el SEPE (Servicio Público de Empleo Estatal) ha sufrido una brecha de seguridad importante que afectado en gran medida a sus sistemas.

La solución para las empresas es el diseño de un sistema de gestión de la seguridad de la información (SGSI) que cumpla con los requisitos normativos y, ante todo, les disponga en una situación segura frente a las amenazas que puedan surgir. Un sistema de gestión basado en el análisis de riesgos de la propia entidad es la única manera de evitar riesgos mayores (aunque en la ciberseguridad, el riesgo cero no existe).

Hemos visto el papel que los hackers chinos, rusos y estadounidenses han jugado y juegan en escenarios políticos internacionales (influir en elecciones, fake news, manipulación de opiniones, etc.) y la ‘guerra cibernética’ que libran Ucrania y Rusia en paralelo al conflicto bélico tradicional ¿Está ya integrado de forma definitiva el ‘ciberconflicto’ tanto a nivel ofensivo como defensivo, dentro de las dinámicas de poder geopolíticas mundiales? ¿Debemos considerarlo como una parte más de los ejércitos y los campos de batalla? ¿Cómo afecta esto a la ciudadanía y qué potenciales perjuicios puede tener sobre la estabilidad de nuestras organizaciones e instituciones y los servicios que proveen a sus ciudadanos?

Javier Arnaiz: Actualmente, se podría decir que gran parte de la guerra se juega en el ciberespacio. En este caso, ya no solo durante periodos o entre naciones que se encuentran en guerra, sino que habitualmente determinadas países suelen “atacar” objetivos claves nacionales.

En este sentido, la Agencia Europea de Ciberseguridad (ENISA) publica cada año un análisis de las principales amenazas que ocurren en suelo europeo. Aunque este año, el conflicto bélico entre Rusia y Ucrania copa gran parte del mismo, ya que pueden verse diversos ataques que se realizan entre estos países, pueden distinguirse igualmente ataques que, habitualmente provienen de terceros países determinados.

Por suerte, podemos determinar que en España, se goza de unos estándares de seguridad férreos, si bien es cierto que algunas infraestructuras han sido atacadas en los últimos años, como el Ministerio de Defensa o el SEPE el estado de ciberseguridad es elevado.

No obstante, como ya se ha indicado, se espera que, en los próximos años, con la actualización de normas como el Esquema Nacional de Seguridad y normativas europeas como NIS2 se incremente aún más esta protección y tengamos un país con un mayor nivel de ciberseguridad en las instituciones públicas. Ya que actualmente, aún se pueden encontrar algunas de ellas sin ese nivel óptimo que solicitan incluso las normativas actuales.

Alejandro Aracil: Efectivamente, esto es así desde hace años, pero cada vez es más evidente para todos los ciudadanos. Y no hace falta que nos vayamos a Rusia, China, Estados Unidos o Israel. Hoy día todos los ejércitos del mundo tienen su división cibernética y seguramente es la más activa de todas. En España tenemos el Mando Conjunto del Ciberespacio (MCCE) que se ocupa de la protección de nuestro país en el ámbito ciberespacial. En el año 2015 tuvimos el honor de tener como ponente en el Congreso de ISACA Valencia al Coronel Ángel Gómez de Ágreda, en ese momento comandante de esta unidad. Ya entonces nos comentaba que la unidad era una de las pocas del ejército español que se encontraba en misión permanente. Esto es necesario porque las amenazas en el ciberespacio son continuas y persistentes.

Sin duda el ciberconflicto forma parte desde hace mucho tiempo del panorama de la geopolítica y va ganando peso día a día. Como bien dices, el ciberespacio es un nuevo campo de batalla, pero no nos equivoquemos, es un campo de batalla real, con objetivos reales, como pueden ser las infraestructuras críticas. Las consecuencias de un ciberataque contra uno de estos objetivos, una central nuclear, por ejemplo, pueden ser devastadoras para la población. Al decir esto no pretendo restar importancia a ataques más sutiles o con objetivos más intangibles, como aquellos que hacen uso de deepfakes, bots y perfiles falsos en redes sociales para manipular y polarizar la opinión pública y que pueden tener como fin desestabilizar o incluso derrocar un gobierno o influir en unas elecciones democráticas. En este sentido es también importante que toda la ciudadanía sea conocedora de estas prácticas y que no se dejen engañar por este tipo de ciberataques.

Tenemos que entender que todos podemos ser víctimas de un ciberataque a nivel doméstico o individual y a nivel de organización, sea pública o privada. Hemos de aceptar que todos tenemos una responsabilidad en la protección de nuestros activos digitales, que cada vez están más presentes y son más importantes en nuestras vidas.