Conceptos sobre seguridad lógica informática

Los delitos informáticos y el robo de información son un problema importante que puede afectar a cualquier organización. Para intentar sofocar este problema existe la disciplina de seguridad informática, la cual puede ser dividida en dos: seguridad lógica informática y seguridad física.

Haciendo un resumen inicial podríamos decir que la seguridad lógica informática tiene que ver con el acceso y uso de los datos y programas, mientras que la seguridad física trata acerca del acceso físico a los datos y programas (a través de la consola del operador, borrando una cinta o disco, etc.)

La seguridad lógica informática utiliza medidas electrónicas tales como permisos dentro del sistema operativo o reglas de acceso a las capas de red, tales como los cortafuegos (firewalls), routers y switches. La seguridad física se utiliza tradicionalmente para describir cómo tienen que ser controladas las puertas de entrada a los edificios o salas, las cámaras de videovigilancia y otras medidas físicas.

Descarga nuestra guía gratuita: Formación en tecnología: Conoce las disciplinas que seguirán demandando profesionales tras la cuarta revolución industrial

Aspectos sobre seguridad informática en general

Los sistemas informáticos se diseñan generalmente para realizar ciertas funciones y proporcionar servicios esenciales o importantes para una organización. Pueden contener y procesar datos vitales. Se han convertido en una parte esencial de los negocios y la administración moderna y esperamos de ellos un buen rendimiento, un funcionamiento correcto y alta disponibilidad.

Cuando hablamos de sistema seguro lo utilizamos para indicar que un sistema se ha diseñado para estar a salvo de ataques o fallos. El paso dado para proteger contra ataques o fallos son las medidas de seguridad. Estas incluyen desde controles de validación de datos de entrada a cajas de seguridad resistentes al fuego para proteger diferentes medios de almacenamiento y los datos que contienen. La encriptación de datos en los circuitos de comunicación, y los lectores de credenciales personales son otros ejemplos de medidas de seguridad.

Hay un sinnúmero de amenazas, algunas obvias y otras que no se descubren hasta que es demasiado tarde. Por ejemplo, una fuente de alimentación de un ordenador puede fallar de vez en cuando, y si no tenemos una medida de seguridad que evita el apagón repentino del ordenador, podemos llegar a perder datos. Los programas también pueden contener errores no descubiertos. Soportes de almacenamiento como los discos o cintas, también se pueden dañar.

Las amenazas son de dos tipos:

- Accidentales

- Deliberadas

Seguridad lógica informática

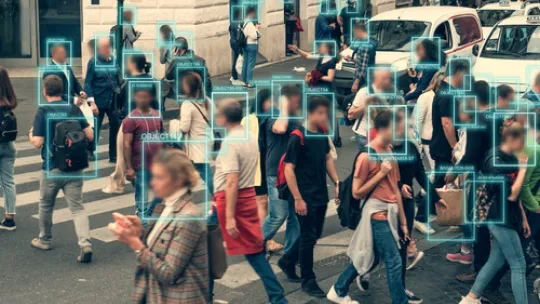

La seguridad lógica informática es una referencia a la protección por el uso de software en una organización, e incluye identificación de usuarios y contraseñas de acceso, autenticación, derechos de acceso y niveles de autoridad. Estas medidas son para asegurar que sólo los usuarios autorizados son capaces de realizar acciones o acceder a información en una red o un equipo concreto.

Una brecha de seguridad lógica informática afecta a los datos y el software sin afectar físicamente el hardware. El daño muchas veces es invisible hasta que alguien intenta procesar o visualizar los datos.

El fraude y los accesos no autorizados son ejemplos de incumplimiento lógico malicioso, y aunque el problema pudo haber sido introducido accidentalmente en un ordenador, su concepción original es maliciosa.

La seguridad lógica incluye entre otros lo siguiente:

- Los virus

- Programas no testeados

- Errores de usuario

- Error del operador

- Mal uso del ordenador

- Fraude informático

- Investigación de accesos no autorizados internos

- Acceso no autorizados externos

Uno de los problemas con cualquier violación de la seguridad lógica informática es que el daño es invisible y su extensión es desconocida. El coste de investigación es muy probable que sea alto.

Esto es particularmente cierto con las infecciones de virus. Hay infecciones maliciosas que pueden borrar (o, peor aún, corromper) los datos de todo un disco. El virus puede ser transferido a cualquier otra unidad que entra en contacto con un PC infectado sin que nos demos cuenta. Cada PC que entra en contacto con esa unidad infectada tiene que comprobarse, y cada otra unidad adicional que se haya cargado en cualquiera de esos ordenadores infectados, también tendría que comprobarse, y después todas las unidades que hayan sido cargadas en esos ordenadores, y así sucesivamente. Pueden llegar a ser miles de ordenadores y unidades las que tienen que ser revisadas en una organización grande. Y eso sin tener en cuenta que además los virus también pueden ser transmitidos a otros ordenadores a través de la red.