Pentesting y la prevención de los ciberataques

En los últimos tiempos el pentesting hace parte de los esfuerzos por proteger la información de una empresa, ya que esta se ha convertido en el patrimonio más valioso de la organización. Esto justifica plenamente una inversión para la implementación de estrategias para dicha protección y para la prevención de amenazas externas.

Las bases de datos y sus predecesores más avanzados permiten almacenar en un mismo lugar toda la información relevante de la empresa, su consulta e intercambio entre el personal de la misma.

Pero no solo los mencionados sistemas contienen información relevante, muchos otros dispositivos y aplicaciones propios de la era digital en que vivimos almacenan datos importantes, tanto de la organización como de sus miembros.

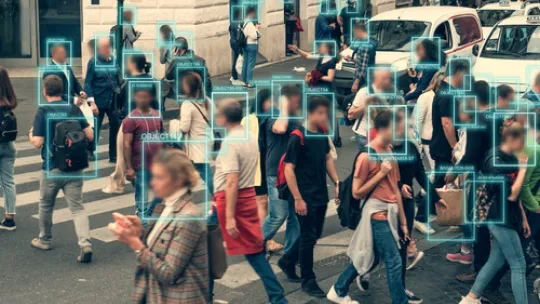

A la actualización y adecuada configuración de los componentes de una red debe sumarse la seguridad del sistema. La información de las empresas está expuesta a una gran variedad de amenazas externas: virus, malewares, gusanos, secuestros de navegadores y ciberataques se cuentan entre los más frecuentes. Además los fraudes y robos informáticos han sido muy numerosos en la actualidad.

Las técnicas del pentesting aparecen como una de las principales estrategias de testeo que permiten detectar fallas, debilidades y amenazas en los sistemas informáticos y bases de datos de las empresas.

¿Qué es pentesting?

Etimológicamente pentesting es una palabra formada por los vocablos: penetration y testing; se trata de atacar entornos informáticos para detectar fallas y debilidades. Al pentesting se le conoce también como: “hackeo ético”.

En el fondo se trata de aplicar legalmente las tácticas de los hackers para detectar amenazas externas en el sistema que se ataca; es decir, con el consentimiento del contratante, el auditor aplica un ciberataque, con el fin de identificar vulnerabilidades y a partir de ese conocimiento dotar al sistema de una protección eficaz. A su vez se espera obtener una idea clara de qué tan seguro es el sistema actual y qué impacto tienen los fallos de seguridad sobre el sistema.

¿Qué se entiende por Pentester?

También conocido como auditor de ciberseguridad o analista de seguridad cibernética, es el especialista encargado de realizar o supervisar el testeo al entorno informático para detectar amenazas y debilidades o para evaluar la eficacia del sistema.

Entre los entornos que testea el Pentester se encuentran: páginas web, dispositivos móviles, programas, testeo de servidores, pruebas de penetración o intrusión, routers, puertos, redes, etc.

Modalidades de Pentesting o de pruebas de intrusión

Los diferentes testeos que realiza el auditor se denominan en general Pentests o pruebas de penetración o intrusión, y son principalmente:

- Caja blanca (White Box):

El auditor realiza el testeo conociendo la totalidad de la información sobre el entorno informático: contraseñas, códigos, IP, Firewall, logins, etc. Es el análisis más completo.

- Caja Negra (Black Box):

Se realiza el testeo desde cero, sin ningún conocimiento acerca del sistema.

- Caja Gris (Grey Box):

Es una técnica mixta que combina las dos anteriores modalidades, es a su vez la más recomendada.

Estas 3 modalidades constituyen las principales pruebas de vulnerabilidad cibernética.

Los equipos de pentesting agregan otros testeos, entre los cuales se distinguen los análisis de cajas (roja, azul y púrpura) que simulan ataques entre ellos, y a partir de estas acciones detectan debilidades y amenazas específicas.

Las técnicas de pentesting también están presentes en los servicios en la nube.

Herramientas para ejecutar el Pentest

Los especialistas cuentan con diversas aplicaciones para ejecutar el Pentest. Linux proporciona la mayor variedad de herramientas de hackeo, pero también se encuentran versiones para Windows y Mac, entre las que cabe destacar:

- Escaneadores de puertos como Nmap (programa para seguridad de redes), o Netcat (para apertura de puertos).

- Descifradores de contraseñas como John the Ripper.

- Shell Scripts como Chkrootkit, un shell que descubre rootkits.

- Generadores de paquetes como Wireshark sniffer de paquetes, Hping, Kimi.

- Localizadores de passwords como Nessus.

Ventajas y desventajas del Pentesting

Ventajas del Pentesting

- Garantiza la seguridad de los sistemas informáticos.

- Previene las amenazas externas y los ciberataques, mediante el conocimiento de las técnicas utilizadas por los hackers.

- Detecta vulnerabilidades en los sistemas y evalúa las posibles respuestas de los sistemas de seguridad de información ante las amenazas externas.

- Garantiza el mantenimiento de la competitividad de la organización.

- Mantiene los sistemas actualizados y cumpliendo todos los requerimientos de licencias, estándares y certificaciones.

Desventajas del Pentesting

En general este tipo de pruebas, si bien proporcionan beneficios y ventajas, también pueden presentar riesgos.

- La aplicación de un testeo pentest puede causar daños irreparables al sistema, ya sea que el proceso haya sido contratado o que se haya generado internamente. Al fin y al cabo es un ataque con herramientas propias de los hackers.

- La actuación de proveedor externo en la realización de pentest supone proporcionar a un agente del exterior una visión completa de la red interna de la compañía.

La proliferación de ataques y fraudes informáticos, los virus, malewares, secuestros de navegadores, scripts y muchas más amenazas externa han hecho necesario apelar a estrategias de protección y prevención de la información de las organizaciones.

Los programas antivirus y los cortafuegos, así como los detectores de vulnerabilidades son herramientas que han cumplido su función, pero ante la aparición de nuevas amenazas y las vulnerabilidades que presentan las nuevas estructuras resultan insuficientes.

Estrategias como el pentesting han aparecido para convertirse en una alternativa eficaz que garantice la seguridad de la información de las empresas.

No obstante su aplicación también supone riesgos para el sistema. Como ya se había manifestado se trata de un “hackeo ético”, es decir un ciberataque legal, en el cual aplicando las técnicas y las herramientas de los hackers se espera detectar debilidades, amenazas y a la vez dotar al sistema de defensas eficaces ante los ciberataques.

Tampoco es recomendable soportar todo el sistema de seguridad informático en pruebas de intrusión y abandonar del todo los análisis convencionales de detección.